Reclamele folosesc tutoriale video pentru a face extensia malițioasă să pară legitimă

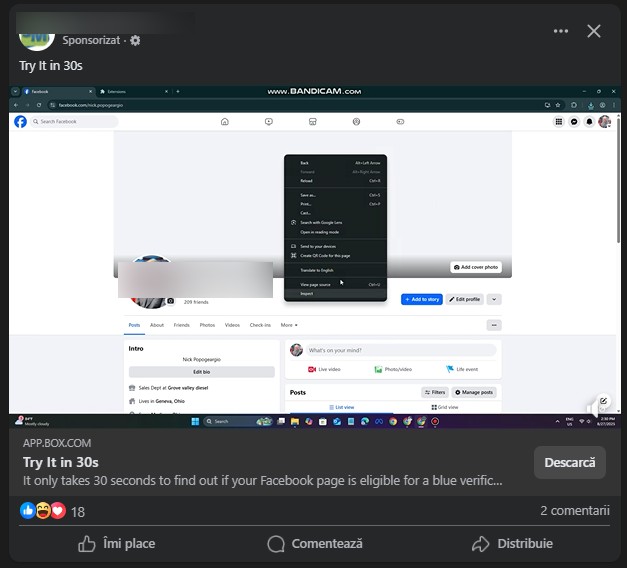

Noua campanie este construită în jurul unui mecanism simplu: utilizatorii văd o reclamă care le promite acces gratuit la bifa albastră de verificare sau la funcții „exclusive”. Reclama include un tutorial video care arată pas cu pas cum trebuie descărcată și instalată o extensie de browser.

Totul pare bine pus la punct, astfel încât victima să creadă că are de-a face cu un produs real. Însă, în spatele interfeței prietenoase, se ascunde un malware conceput să colecteze datele de autentificare.

Cercetătorii Bitdefender au identificat amprenta infractorilor vietnamezi

Potrivit lui Ionuț Baltariu, cercetător Bitdefender, analiza codului extensiei și a materialelor video indică faptul că în spatele campaniei se află grupuri infracționale din Vietnam.

Narațiunea video și comentariile din cod sunt scrise în vietnameză și explică modul de ajustare a unor parametri vizuali, cum ar fi poziția și dimensiunea unei bife false de verificare. Acest detaliu arată intenția clară de a face produsul să pară personalizabil și funcțional pentru un public țintă.

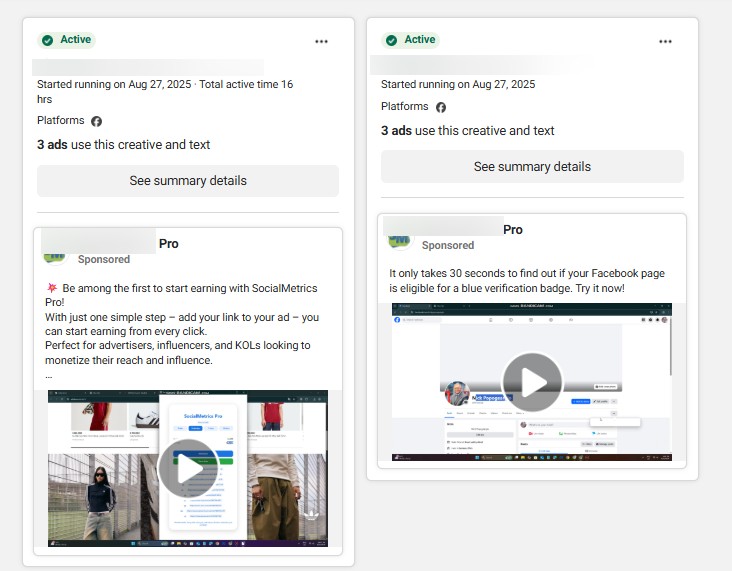

Campania descoperită include cel puțin 37 de reclame difuzate de același cont de Facebook. Malware-ul este găzduit pe Box.com, un serviciu legitim de stocare în cloud, ceea ce conferă atacului o aparență de încredere. Atacatorii folosesc automatizarea pentru a genera rapid linkuri noi și pentru a integra aceste linkuri în tutoriale.

În acest fel, pot înlocui ușor campaniile descoperite și raportate. Tiparul este unul clar: malvertisingul devine industrializat, cu reclame, imagini și materiale video produse în serie.

Odată instalată, extensia malițioasă începe să își îndeplinească scopul. În primul rând, colectează cookie-urile de sesiune ale utilizatorului, pe care le trimite către un bot Telegram controlat de atacatori.

În plus, adresa IP a victimei este preluată prin platforma ipinfo.io. În unele variante, extensia merge mai departe și interacționează direct cu Facebook Graph API, folosind token-urile de acces furate pentru a identifica conturi de business. Aceste conturi sunt mult mai valoroase pentru atacatori decât simplele profile personale.

Conturile compromise sunt valorificate pe piețe underground și reinvestite în noi atacuri

După compromitere, conturile de business sunt exfiltrate și vândute pe canale Telegram. Pentru infractori, acestea devin o sursă directă de profit sau o resursă pentru a promova noi valuri de malvertising. Astfel, campaniile se autofinanțează: conturile furate promovează noi escrocherii, iar noile victime alimentează un cerc vicios de fraude.

Specialiștii au observat că extensia este construită dintr-un cod stângaci, plin de variabile generice și slab ofuscat. Această structură sugerează utilizarea unor instrumente de generare automată, posibil bazate pe inteligență artificială.

Comentariile inline marchează „zone ajustabile”, ceea ce le permite atacatorilor să creeze rapid versiuni noi, adaptate la diverse campanii.

Creatorii de conținut și companiile, principalele victime vizate de atacuri

Pentru companii și creatori, pierderea controlului asupra unui cont de business pe Facebook poate fi devastatoare. Într-un singur pas pot dispărea accesul la audiență, credibilitatea brandului și veniturile generate.

Nici utilizatorii obișnuiți nu sunt în afara pericolului: un cont personal compromis poate fi folosit pentru a distribui reclame și escrocherii în rețeaua de prieteni și familie, amplificând efectele atacului.