De-a lungul investigației asupra urmelor lăsate de grup în bănci din Sud-Estul Asiei și din Europa, Kaspersky Lab a reușit să înțeleagă instrumentele malware pe care grupul le folosește și modul în care operează atunci când atacă instituții financiare, cazinouri, dezvoltatori de software pentru companii de investiții și afaceri cu cripto-monede din toată lumea. Această înțelegere a dus la oprirea a cel puțin două operațiuni care ar fi avut același scop: să fure sume mari de bani de la instituțiile financiare.

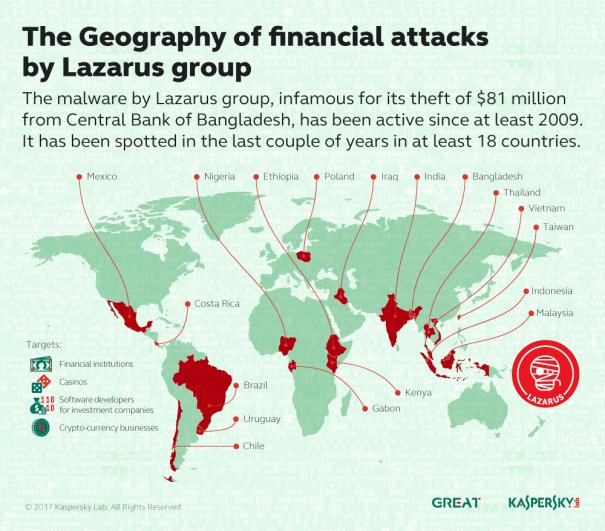

În februarie 2016, un grup de hackeri (neidentificați la acea dată) a încercat să fure 851 de milioane de dolari și a reușit să transfere 81 de milioane de dolari de la Banca Centrală a Bangladeshului. Acesta este considerat unul dintre cele mai mari și mai de succes jafuri informatice realizate vreodată. Investigațiile suplimentare efectuate de cercetători din diferite companii IT de securitate, printre care și Kaspersky Lab, au indicat o probabilitate ridicată ca atacurile să fi fost efectuate de Lazarus – un grup de spionaj și sabotaj cibernetic, responsabil pentru o serie de atacuri de anvergură și cunoscut pentru atacarea unor companii industriale, instituții media și financiare în cel puțin 18 țări, începând cu 2009.

Deși după atacul din Bangladesh au urmat câteva luni de liniște, grupul Lazarus a rămas activ. Ei s-au pregătit pentru o nouă operațiune de furt de la alte bănci și au reușit să pătrundă deja într-o instituție financiară din Asia de Sud-Est. După ce au fost opriți de produsele Kaspersky Lab și de investigațiile care au urmat, au fost blocați alte câteva luni, iar mai târziu au decis să schimbe modul de operare, mutându-se în Europa. Dar și aici încercările lor au fost întrerupte de detecțiile software-ului de securitate Kaspersky Lab, ca și de acțiuni precum răspunsul rapid la incidente, analiza acestora și procesul de reverse engineering, cu sprijinul celor mai buni cercetători din companie.

Rețeta Lazarus

Bazată pe rezultatele analizei asupra acestor atacuri, cercetătorii Kaspersky Lab au reușit să reconstruiască modul de operare al grupului.

• Compromiterea inițială – Un singur sistem din interiorul unei bănci este spart, fie printr-un cod vulnerabil, accesibil de la distanță (de exemplu pe un server) sau printr-un atac de tip watering hole cu exploit-uri plasate pe site-uri inofensive. Atunci când un asemenea site este vizitat, computerul victimei (angajat al băncii) este infectat cu malware, care instalează componente adiționale.

• Stabilirea avanpostului – Apoi, grupul migrează către alte instituții din domeniul bancar și implementează backdoor-uri persistente, malware-ul permițându-le să vină și să plece oricând doresc.

• Recunoaștere internă – Ulterior, grupul petrece zile și săptămâni întregi pentru a învăța cum funcționează rețeaua și pentru a identifica resursele valoroase. Una dintre resurse ar putea fi server-ul de backup, unde sunt stocate informațiile de autentificare, un server de mail sau întregul controler de domeniu, cu cheile de la fiecare ”ușă” din companie, precum și cu serverele care stochează sau procesează înregistrări ale tranzacțiilor financiare.

• Livrează și fură – În fine, lansează un malware special, capabil să ocolească securitatea internă a software-ului financiar și să emită tranzacții frauduloase în numele băncii.

Localizarea și atribuirea

Atacurile investigate de cercetătorii Kaspersky Lab au durat săptămâni. Atacatorii puteau să fie, însă, prezenți acolo de luni de zile. De exemplu, în timpul analizei incidentului din Sud-Estul Asiei experții au descoperit că hackerii au reușit să compromită rețeaua băncii cu mai mult de șapte luni înainte de ziua în care echipa de securitate a băncii a declanșat răspunsul la incident. De fapt, grupul a avut acces la rețeaua acelei bănci chiar înainte de ziua incidentului din Bangladesh.

Conform datelor Kaspersky Lab, din decembrie 2015 au început să apară mostre malware care au legătură cu grupul Lazarus, în activitatea instituțiilor financiare, a dezvoltatorilor de programe pentru cazinouri și a afacerilor cu cripto-monede din Coreea, Bangladesh, India, Vietnam, Indonezia, Costa Rica, Malaysia, Polonia, Irak, Etiopia, Kenya, Nigeria, Uruguay, Gabon, Thailanda și în alte câteva țări. Ultimele mostre detectate de Kaspersky Lab datează din martie 2017, arătând că atacatorii nu au nicio intenție de a se opri.

Chiar dacă atacatorii au fost destul de precauți încât să-și steargă urmele, cel puțin un server pe care ei l-au spart pentru o altă campanie conținea o greșeală serioasă, scăpându-le un important artefact. În procesul de pregătire a operațiunii, server-ul a fost configurat ca centru de comandă și control pentru malware. Primele conexiuni făcute în ziua configurării au venit de la câteva servere VPN/ proxy, indicând o perioadă de testare pentru serverul C&C. În acea zi a fost însă o scurtă conexiune care a venit de la un interval foarte rar de IP-uri, din Coreea de Nord.

Conform cercetătorilor, acest lucru poate însemna următoarele:

• Atacatorii s-au conectat de la o adresă IP din Coreea de Nord;

• Altcineva a plănuit cu grijă o operațiune de inducere în eroare;

• Cineva din Coreea de Nord a vizitat accidental URL-ul de comandă și control.

Grupul Lazarus investește masiv în noi variante ale programelor lor malware. Timp de câteva luni, ei au încercat să creeze un set de instrumente care ar fi invizibile pentru sistemele de securitate, dar de câte ori au încercat acest lucru, specialiștii Kaspersky Lab au reușit să identifice elementele specifice din modul în care aceștia își creau codurile, permițând echipei Kaspersky Lab să dea de urma noilor mostre. Acum, atacatorii sunt relativ tăcuți, ceea ce probabil înseamnă că au luat o pauză pentru a-și revizui arsenalul.

”Suntem siguri că vor reveni. În toate atacurile similare celor realizate de grupul Lazarus se observă că o mică greșeală de configurare poate conduce la o breșă majoră de securitate care ar putea să coste o companie vizată sute de milioane de dolari’, spune Vitaly Kamluk, Head of Global Research and Analysis Team APAC la Kaspersky Lab. ‘Sperăm că directorii executivi ai băncilor, cazinourilor și companiilor de investiții din toată lumea vor deveni precauți la auzul numelui Lazarus.” Produsele Kaspersky Lab detectează și blochează malware-ul folosit de gruparea Lazarus.